Ma to praktyczną zaletę: gdy dojdzie do awarii, aktualizacji sprzętu lub problemów z rozruchem, system można zwykle odblokować, korzystając z klucza przechowywanego w chmurze. Jednocześnie jednak tworzy to oczywistą lukę w prywatności – ten sam mechanizm, który ratuje dane po nieudanym upgradzie, może zostać użyty przez dostawcę systemu lub organy ścigania. Przykładem jest przypadek, w którym FBI zażądało od Microsoftu kluczy BitLockera w śledztwie dotyczącym nadużyć przy programie pomocy covidowej na Guam, a firma przekazała żądane dane.

W tle tego problemu widać szerszy spór: duże firmy technologiczne od lat formalnie odmawiają tworzenia uniwersalnych „tylnych furtek” w szyfrowaniu, ale praktyka przechowywania kluczy na serwerach oznacza, że w wielu przypadkach i tak mogą one zostać udostępnione na wniosek władz. Niektóre firmy, jak Apple, deklarują stosowanie dodatkowych warstw szyfrowania, które mają uniemożliwiać im samodzielny dostęp do kluczy urządzeń, ale nie jest to standard w całej branży. W sytuacji, gdy rząd USA coraz częściej kieruje zainteresowanie w stronę dziennikarzy czy przeciwników politycznych administracji, ryzyko związane z zewnętrznym przechowywaniem kluczy odzyskiwania przestaje być czysto teoretyczne. Dla użytkownika, który chce korzystać z pełnego szyfrowania dysku, a jednocześnie zachować wyłączną kontrolę nad kluczami, konieczne staje się więc wyjście poza domyślne ustawienia Windows 11.

Podstawowym warunkiem jest posiadanie edycji Pro systemu. Zarówno Windows 11 Home, jak i Pro obsługują szyfrowanie dysku, ale tylko wersja Pro daje użytkownikowi pełną kontrolę nad BitLockerem. Windows 11 Home umożliwia w praktyce tylko scenariusz związany z kontem Microsoft i automatycznym przechowywaniem klucza w chmurze. Dlatego pierwszy krok to sprawdzenie w ustawieniach, w sekcji System > Aktywacja, jaką edycję mamy zainstalowaną i ewentualne przejście na Pro. Sama zmiana edycji nie wymaga reinstalacji systemu ani utraty danych – po wpisaniu klucza i restarcie komputer po prostu podnosi się już jako Windows 11 Pro.

Dopiero po tej zmianie można w pełni świadomie przejąć kontrolę nad tym, gdzie trafia klucz odzyskiwania. Jeśli użytkownik wcześniej logował się kontem Microsoft, dysk jest najpewniej już zaszyfrowany, a kopia klucza znajduje się na serwerach firmy. W takim przypadku konieczne jest najpierw całkowite odszyfrowanie nośnika – z poziomu aplikacji Ustawienia, w sekcji Prywatność i bezpieczeństwo > Szyfrowanie urządzenia, należy wyłączyć szyfrowanie, zaakceptować ostrzeżenia i poczekać, aż proces dobiegnie końca. Może to potrwać od kilkudziesięciu minut do kilku godzin, zależnie od pojemności dysku i wydajności komputera. Jeśli natomiast użytkownik nigdy nie logował się kontem Microsoft, szyfrowanie mogło nie zostać włączone automatycznie i można pominąć etap deszyfrowania.

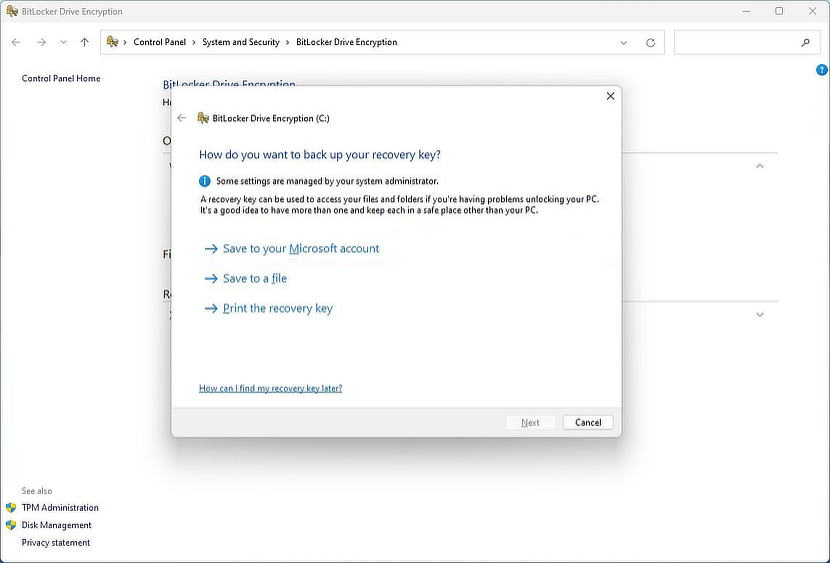

Kolejny etap odbywa się już w klasycznym Panelu sterowania, co samo w sobie pokazuje, że Microsoft nie przewiduje masowego, świadomego zarządzania BitLockerem przez zwykłych użytkowników. Po kliknięciu odnośnika do BitLocker Drive Encryption przy odpowiedniej sekcji ustawień otwiera się starsze okno, w którym można ręcznie włączyć szyfrowanie dla dysku systemowego C: i ewentualnie pozostałych wewnętrznych nośników. W tym miejscu pojawia się kluczowa różnica: system pozwala zapisać klucz odzyskiwania nie w chmurze Microsoftu, lecz w indywidualnie wybranym miejscu. Można go wydrukować i przechować w bezpiecznym fizycznie miejscu albo zapisać jako plik tekstowy na zewnętrznym nośniku lub dysku sieciowym. Windows celowo nie pozwoli umieścić klucza na tym samym dysku, który ma być szyfrowany, aby uniknąć sytuacji, w której użytkownik zaszyfruje nie tylko swój system, ale i jedyną kopię klucza do jego odblokowania.

Po restarcie rozpoczyna się właściwe szyfrowanie; jego postęp można śledzić w zasobniku systemowym, a w tym czasie komputer zazwyczaj pozostaje używalny, choć przy dużych dyskach operacja jest wyraźnie odczuwalna.

Po zakończeniu procesu z punktu widzenia codziennego użytkowania niewiele się zmienia – system uruchamia się jak wcześniej, a dane pozostają dostępne bez dodatkowych kroków, o ile nie dojdzie do istotnej zmiany sprzętowej lub problemu wymagającego użycia klucza odzyskiwania. Różnica kryje się za kulisami: zmieniło się nie samo szyfrowanie, lecz miejsce przechowywania klucza, który teraz pozostaje wyłącznie w rękach właściciela komputera. Taka decyzja ma swoją cenę – to użytkownik musi zadbać o kopię zapasową, nie zgubić wydruku ani pendrive’a i nie pomylić kluczy między kilkoma komputerami czy instalacjami. Zrezygnowanie z wygody centralnego przechowywania klucza w chmurze oznacza więcej odpowiedzialności, ale w zamian daje większą kontrolę nad tym, kto i w jakich okolicznościach może odblokować zaszyfrowany dysk. Dla osób szczególnie wrażliwych na kwestie prywatności, dziennikarzy, działaczy czy po prostu użytkowników nieufnych wobec gromadzenia kluczy szyfrujących przez korporacje, to kompromis, który może okazać się w pełni uzasadniony.

Źródło: Ars Technica